체크포인트, 피싱 리디렉션 수법 활용한 피싱 메일 보고서 발표

"삼성 도메인 활용해 옥스퍼드대 이메일 서버 탈취 악성메일 전송"

"삼성 도메인 활용해 옥스퍼드대 이메일 서버 탈취 악성메일 전송"

이미지 확대보기

이미지 확대보기18일(현지 시간) 포브스에 따르면, 사이버 보안업체 체크포인트는 이 같은 피싱 메일 전송 전황을 발견하고 관련 보고서를 발표했다.

악성 메일을 보내기 위해 해커들은 옥스퍼드 대학, 어도비, 삼성 등 평판 높은 브랜드를 차용해 피해자들이 본인의 MS 오피스 365 계정 정보를 넘기도록 속였다.

체크포인트의 로템 핀켈스타인(Lotem Finkelstein) 연구원은 "공격자들은 송신자들이 도메인 평판 체크를 우회해 접근했고, 이메일 주소를 원하는 만큼 생성할 수 있어서 피싱 메일 발송을 위해 이메일 계정을 해킹할 필요도 없었다"고 설명했다.

공격자들은 삼성 도메인을 사용해 피해자를 MS 오피스 365 테마를 가장한 어도비 이메일 마케팅 관련 웹페이지로 리디렉션하도록 하는 방법을 사용했다. 즉 삼성과 같은 평판 좋은 도메인 액세스가 보안 소프트웨어에 의해 차단되지 않는 점을 활용했다고 체크포인트 측은 밝혔다.

공격자들이 차용한 이같은 리디렉션 메커니즘은 이용자를 방금 클릭한 URL에 지정된 대상으로 리디렉션하게 해 광고에 대한 지속성을 측정하고 모니터링할 수 있게 해준다.

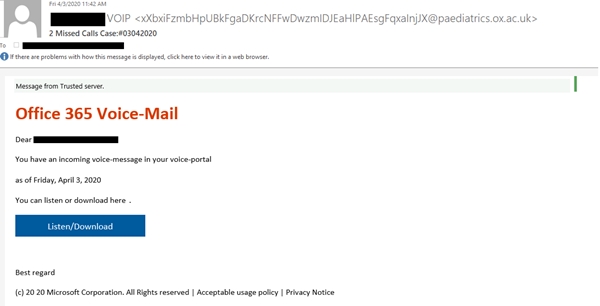

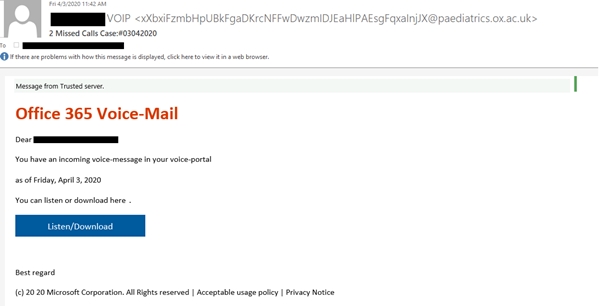

일단 공격자들은 메일을 통해 누락된 오피스 365 보이스 메일 확인 관련 이메일을 피해자들에게 전달했다. 메일을 클릭하면 MS계정으로 이동해 해당 음성 메시지를 들을 수 있게 해주는 듯한 링크 단추가 들어있다.

피해자들이 단추를 클릭하고 오피스 365 페이지로 들어갔을 경우 리디렉션 과정은 두 단계로 전개된다. 가장 먼저 합법적인 도메인의 기존 리디렉션 체계를 보여주고, 그 이후엔 이용자를 손상된 워드프레스 사이트로 옮기도록 한다.

대부분 이메일은 영국 옥스퍼드 대학교의 여러 부서에서 쓰이는 '합법적인' 하위 도메인 소속 주소로 돼 있었다.

체크포인트 분석 결과, 공격자들은 옥스퍼드의 SMTP(전자메일 전송을 위한 표준 프로토콜) 서버 중 하나를 악용할 방법을 찾았고, 이를 통해 발신자 도메인에 대한 평판 확인을 우회할 수 있었다.

또한, 실제 이메일 해킹을 통한 도용 없이도 그럴싸한 이메일 주소를 생성할 수 있었던 것으로 파악됐다. 아울러 각 피해자에게 고유한 URL을 할당하고, 피해자들이 별도의 가상 워드프레스 사이트에 접속해 피싱 공격을 받게 했다.

현재 어도비 역시 이런 공격 유형 존재를 파악했으며, 고객사 서버를 통해 발생되는 이런 유형의 공격을 예방하기 위해 적절한 조처를 한 상황이라고 체크포인트는 덧붙였다.

박수현 글로벌이코노믹 기자 psh@g-enews.com